- تست نفوذ برنامه کاربردی تحت وب(قسمت پنجم)

- نحوه تست محصولات و خدمات نرم افزار در شرکت گوگل

- تست کارکردی در تست نرم افزار چیست؟

- بهره برداری از برنامه های تحت وب - قسمت اول

- تست نفوذ چیست؟ (قسمت سوم)

- تست نفوذ و گزارش نویسی (قسمت چهارم)

- تست محصولات نرم افزاری در شرکت ماکروسافت (قسمت دوم)

- تست نفوذ چیست؟(قسمت اول)

- تشخیص نشتی حافظه در تست نرم افزار

- تست نفوذ چیست؟ (قسمت دوم)

آخرین مطالب

امکانات وب

استفاده از پروکسی Burp در تست نفوذ

در تست نفوذ ما می توانیم از یک پروکسی برای ضبط درخواست و پاسخ بین مرورگر و برنامه وب استفاده کنیم تا بتوانیم دقیقا همان چیزی را که ازسمت سرور فرستاده می شود ببینیم. تست وب سرویس چیست؟ (قسمت دوم)...

استفاده از پروکسی Burp در تست نفوذ

در تست نفوذ ما می توانیم از یک پروکسی برای ضبط درخواست و پاسخ بین مرورگر و برنامه وب استفاده کنیم تا بتوانیم دقیقا همان چیزی را که ازسمت سرور فرستاده می شود ببینیم. تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 135

برچسب : نویسنده : softwaretest بازدید : 121

برچسب : نویسنده : softwaretest بازدید : 119

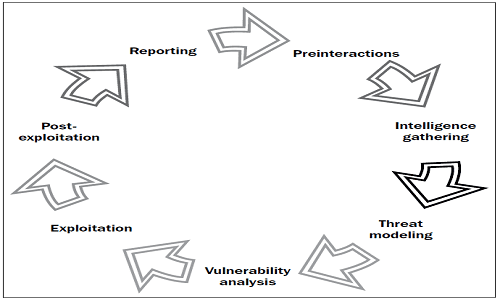

رویکرد زنجیره مرگ (kill chain) در تست نفوذ

استفاده از رویکرد زنجیره مرگ (Kill chain) در تست نفوذ باعث شناسایی برخی فعالیت های مهم برنامه های تحت وب می شود که عبارتند از:

شناسایی سایت هدف با توجه به نح تست وب سرویس چیست؟ (قسمت دوم)...

رویکرد زنجیره مرگ (kill chain) در تست نفوذ

استفاده از رویکرد زنجیره مرگ (Kill chain) در تست نفوذ باعث شناسایی برخی فعالیت های مهم برنامه های تحت وب می شود که عبارتند از:

شناسایی سایت هدف با توجه به نح تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 114

تحلیل آسیب پذیری در تست نفوذ

بعد از مرحله فوق در تست نفوذ، تسترهای نفوذ فعالانه به کشف آسیبپذیریها میپردازند تا مشخص شود که چگونه استراتژیهای بهرهبرداری آنها ممکن است موفق باشد. بهرهبرداریهای ناموفق میتواند سرویسها را از کار بیندازد، هشدارهای تشخیص نفوذ را تنظیم کند و در غیر این صورت شانس بهرهبرداری موفقیت را از بین ببرد.

تحلیل آسیب پذیری

اغلب در این مرحله از تست نفوذ، تسترهای نفوذ، اسکنر آسیبپذیری را اجرا میکنند که از پایگاههای دادهی آسیبپذیر و یک سری از چکهای فعال استفاده میکنند تا بهترین حدس را در مورد آسیبپذیریهای موجود در یک سیستم مشتری نشان دهند. اما هر چند که در تست نفوذ اسکنر آسیبپذیری ابزار قدرتمندی است، آنها نمیتوانند به طور کامل جایگزین تفکر انتقادی شوند. بنابراین در این مرحله، تحلیل دستی را اجرا کرده و نتایج خود را بازنگری میکنیم.برچسبها: تحلیل آسیب پذیری, تست نرم افزار, تست نفوذ, جمع آوری اطلاعات, جمع آوری اطلاعات در تست نفوذ + نوشته شده در سه شنبه سوم بهمن ۱۳۹۶ساعت 17:12 توسط حامد خسروی | تست وب سرویس چیست؟ (قسمت دوم)...

تحلیل آسیب پذیری در تست نفوذ

بعد از مرحله فوق در تست نفوذ، تسترهای نفوذ فعالانه به کشف آسیبپذیریها میپردازند تا مشخص شود که چگونه استراتژیهای بهرهبرداری آنها ممکن است موفق باشد. بهرهبرداریهای ناموفق میتواند سرویسها را از کار بیندازد، هشدارهای تشخیص نفوذ را تنظیم کند و در غیر این صورت شانس بهرهبرداری موفقیت را از بین ببرد.

تحلیل آسیب پذیری

اغلب در این مرحله از تست نفوذ، تسترهای نفوذ، اسکنر آسیبپذیری را اجرا میکنند که از پایگاههای دادهی آسیبپذیر و یک سری از چکهای فعال استفاده میکنند تا بهترین حدس را در مورد آسیبپذیریهای موجود در یک سیستم مشتری نشان دهند. اما هر چند که در تست نفوذ اسکنر آسیبپذیری ابزار قدرتمندی است، آنها نمیتوانند به طور کامل جایگزین تفکر انتقادی شوند. بنابراین در این مرحله، تحلیل دستی را اجرا کرده و نتایج خود را بازنگری میکنیم.برچسبها: تحلیل آسیب پذیری, تست نرم افزار, تست نفوذ, جمع آوری اطلاعات, جمع آوری اطلاعات در تست نفوذ + نوشته شده در سه شنبه سوم بهمن ۱۳۹۶ساعت 17:12 توسط حامد خسروی | تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 141

گزارش نویسی در تست نفوذ

مرحله نهایی تست نفوذ، ارائه گزارش است. این جایی است که یافتههای خود را به مشتری به شیوهای قابل درک انتقال میدهیم. در تست نفوذ به آنها میگوییم که آنها به درستی کار میکنند، جایی که آنها باید وضعیت امنیتی خود را بهبود ببخشند، چطور وارد شوید، آنچه پیدا کردید، چگونه مشکلات را حل کنید و غیره.

گزارش نویسی در تست نفوذ

نوشتن یک گزارش خوب تست نفوذ، یک هنر است که نیازمند تمرین برای کسب مهارت است. شما باید یافتههای خود را به وضوح به همه، از کارمندان IT متعهد برای رفع آسیبپذیریها تا مدیران بالارتبه انتقال دهید که در مورد تغییرات با ممیزیهای خارجی اظهار نظر کنند. به عنوان مثال، اگر یک شخص غیرفنی عبارت زیر را بخواند "من از MSOS-067 برای گرفتن یک shell استفاده کردم"، ممکن است تصور کند منظور شما از shell یک خرچنگ است! (در حالیکه منظور، گرفتن یک امکان ارتباطی برای نفوذ به سیستم می باشد). گزارش تست نفوذ باید شامل خلاصه اجرایی و گزارش فنی باشد، همانطور که در بخشهای زیر بحث شده است.برچسبها: گزارش نویسی در تست نفوذ, تست نفوذ, تست نرم افزار, بهرهبرداری, exploitation + نوشته شده در سه شنبه سوم بهمن ۱۳۹۶ساعت 17:14 توسط حامد خسروی | تست وب سرویس چیست؟ (قسمت دوم)...

گزارش نویسی در تست نفوذ

مرحله نهایی تست نفوذ، ارائه گزارش است. این جایی است که یافتههای خود را به مشتری به شیوهای قابل درک انتقال میدهیم. در تست نفوذ به آنها میگوییم که آنها به درستی کار میکنند، جایی که آنها باید وضعیت امنیتی خود را بهبود ببخشند، چطور وارد شوید، آنچه پیدا کردید، چگونه مشکلات را حل کنید و غیره.

گزارش نویسی در تست نفوذ

نوشتن یک گزارش خوب تست نفوذ، یک هنر است که نیازمند تمرین برای کسب مهارت است. شما باید یافتههای خود را به وضوح به همه، از کارمندان IT متعهد برای رفع آسیبپذیریها تا مدیران بالارتبه انتقال دهید که در مورد تغییرات با ممیزیهای خارجی اظهار نظر کنند. به عنوان مثال، اگر یک شخص غیرفنی عبارت زیر را بخواند "من از MSOS-067 برای گرفتن یک shell استفاده کردم"، ممکن است تصور کند منظور شما از shell یک خرچنگ است! (در حالیکه منظور، گرفتن یک امکان ارتباطی برای نفوذ به سیستم می باشد). گزارش تست نفوذ باید شامل خلاصه اجرایی و گزارش فنی باشد، همانطور که در بخشهای زیر بحث شده است.برچسبها: گزارش نویسی در تست نفوذ, تست نفوذ, تست نرم افزار, بهرهبرداری, exploitation + نوشته شده در سه شنبه سوم بهمن ۱۳۹۶ساعت 17:14 توسط حامد خسروی | تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 158

برچسب : نویسنده : softwaretest بازدید : 153

بررسی حملات SQL در تست نفوذتست نفوذ: شرکتهای بزرگ با بودجههای قابل ملاحظه امنیتی، قربانی آسیبپذیریهای تزریق SQL در وب سایتهایشان، حملات مبتنی بر مهندسی اجتماعی علیه کارکنان، کلمات عبور ضعیف در سرویسهای اینترنتی و غیره هستند. به عبارت دیگر، شرکتها در حال از دست دادن دادههای خصوصی و افشای اطلاعات شخصی مشتریان خود از طریق حفرههای امنیتی قابل اصلاح میباشند. در تست نفوذ، این مسائل را قبل از اینکه یک حمله انجام شود، پیدا کرده و توصیه میشود چگونه آنها را تعمیر و از آسیبپذیریهای آینده جلوگیری نمود.

دامنه تست نفوذ شما از مشتری به مشتری متفاوت خواهد بود. بعضی از مشتریان وضعیت امنیتی عالی دارند، در حالی که برخی دیگر آسیبپذیریهایی دارند که به مهاجمین اجازه میدهد در محیطشان رخنه کرده و دسترسی به سیستم های داخلی را به دست آورند. شما همچنین میتوانید ارزیابی یک یا چند برنامه کاربردی وب سفارشی را انجام دهید. شما ممکن است حملات مبتنی بر مهندسی اجتماعی و سمت مشتری را برای دسترسی به شبکه داخلی مشتری اجرا کنید. بعضی از تست نفوذ نیازمند آن هستند که مانند کارمند داخلی عمل کنید - یک کارمند مخرب یا مهاجم که قبلا در محیط رخنه کرده است - همانطور که یک تست نفوذ داخلی انجام میدهید. برخی از مشتریان، یک تست نفوذ خارجی را درخواست میکنند که در آن یک حمله از طریق اینترنت شبیهسازی گردد. برخ تست وب سرویس چیست؟ (قسمت دوم)...

بررسی حملات SQL در تست نفوذتست نفوذ: شرکتهای بزرگ با بودجههای قابل ملاحظه امنیتی، قربانی آسیبپذیریهای تزریق SQL در وب سایتهایشان، حملات مبتنی بر مهندسی اجتماعی علیه کارکنان، کلمات عبور ضعیف در سرویسهای اینترنتی و غیره هستند. به عبارت دیگر، شرکتها در حال از دست دادن دادههای خصوصی و افشای اطلاعات شخصی مشتریان خود از طریق حفرههای امنیتی قابل اصلاح میباشند. در تست نفوذ، این مسائل را قبل از اینکه یک حمله انجام شود، پیدا کرده و توصیه میشود چگونه آنها را تعمیر و از آسیبپذیریهای آینده جلوگیری نمود.

دامنه تست نفوذ شما از مشتری به مشتری متفاوت خواهد بود. بعضی از مشتریان وضعیت امنیتی عالی دارند، در حالی که برخی دیگر آسیبپذیریهایی دارند که به مهاجمین اجازه میدهد در محیطشان رخنه کرده و دسترسی به سیستم های داخلی را به دست آورند. شما همچنین میتوانید ارزیابی یک یا چند برنامه کاربردی وب سفارشی را انجام دهید. شما ممکن است حملات مبتنی بر مهندسی اجتماعی و سمت مشتری را برای دسترسی به شبکه داخلی مشتری اجرا کنید. بعضی از تست نفوذ نیازمند آن هستند که مانند کارمند داخلی عمل کنید - یک کارمند مخرب یا مهاجم که قبلا در محیط رخنه کرده است - همانطور که یک تست نفوذ داخلی انجام میدهید. برخی از مشتریان، یک تست نفوذ خارجی را درخواست میکنند که در آن یک حمله از طریق اینترنت شبیهسازی گردد. برخ تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 151

برچسب : نویسنده : softwaretest بازدید : 135

پیشبرد مشارکت قبل از تست نفوذقبل از آغاز تست نفوذ، تسترهای نفوذ تراکنشهای پیشبرد مشارکت با مشتری را انجام میدهند تا اطمینان حاصل شود که همه در صفحه یکسان از تست نفوذ هستند. عدم ارتباط بین تستر نفوذ و مشتری که منتظر اسکن آسیبپذیری ساده است، میتواند منجر به یک وضعیت دشوار شود زیرا تست نفوذ مزاحمت بیشتری ایجاد میکنند.

مرحله پیشبرد مشارکت در تست نفوذ، زمانی است که شما باید وقت خود را برای درک اهداف کسب و کار مشتری برای تست نفوذ در نظر بگیرید. اگر این اولین تست نفوذ آنهاست، چه چیزی موجب شده است تا تستر نفوذ را پیدا کنند؟ در مورد افشای چه مواردی، بیشتر نگران میشوند؟ آیا آنها دستگاههای شکنندهای دارند که هنگام تست باید مراقب باشید؟ سوالاتی مربوط به کسب و کار مشتری بپرسید. چه موضوعاتی برای آنها مهمتر است؟ به عنوان مثال، برای یک فروشنده اینترنتی آنلاین، ساعتهای خرابی، به معنی از دست رفتن هزاران دلار درآمد میباشد.

تست نفوذ

یک بانک محلی، داشتن سایتهای بانکی آنلاین که برای ساعات کمی خراب میشوند ممکن است تعداد اندکی از مشتریان را آزار دهد، اما این خرابی تقریبا به اندازهی مصالحه از یک پایگاه داده کارت اعتباری مخرب نیست. برای یک کارشناس امنیت اطلاعات، داشتن صفحه اصلی حاوی پیامهای نامتعارف از طرف مهاجمین میتواند به اعتبار سازمان خدشه وارد کرده و منجر به از بین رفتن بخش اعظ تست وب سرویس چیست؟ (قسمت دوم)...

پیشبرد مشارکت قبل از تست نفوذقبل از آغاز تست نفوذ، تسترهای نفوذ تراکنشهای پیشبرد مشارکت با مشتری را انجام میدهند تا اطمینان حاصل شود که همه در صفحه یکسان از تست نفوذ هستند. عدم ارتباط بین تستر نفوذ و مشتری که منتظر اسکن آسیبپذیری ساده است، میتواند منجر به یک وضعیت دشوار شود زیرا تست نفوذ مزاحمت بیشتری ایجاد میکنند.

مرحله پیشبرد مشارکت در تست نفوذ، زمانی است که شما باید وقت خود را برای درک اهداف کسب و کار مشتری برای تست نفوذ در نظر بگیرید. اگر این اولین تست نفوذ آنهاست، چه چیزی موجب شده است تا تستر نفوذ را پیدا کنند؟ در مورد افشای چه مواردی، بیشتر نگران میشوند؟ آیا آنها دستگاههای شکنندهای دارند که هنگام تست باید مراقب باشید؟ سوالاتی مربوط به کسب و کار مشتری بپرسید. چه موضوعاتی برای آنها مهمتر است؟ به عنوان مثال، برای یک فروشنده اینترنتی آنلاین، ساعتهای خرابی، به معنی از دست رفتن هزاران دلار درآمد میباشد.

تست نفوذ

یک بانک محلی، داشتن سایتهای بانکی آنلاین که برای ساعات کمی خراب میشوند ممکن است تعداد اندکی از مشتریان را آزار دهد، اما این خرابی تقریبا به اندازهی مصالحه از یک پایگاه داده کارت اعتباری مخرب نیست. برای یک کارشناس امنیت اطلاعات، داشتن صفحه اصلی حاوی پیامهای نامتعارف از طرف مهاجمین میتواند به اعتبار سازمان خدشه وارد کرده و منجر به از بین رفتن بخش اعظ تست وب سرویس چیست؟ (قسمت دوم)...برچسب : نویسنده : softwaretest بازدید : 131